以埃文·康納利(Evan Connelly)為名

用戶:我們在這裡談論的是隱私漏洞。

正如他在他上寫的那樣

部落格,他確定了安全漏洞VerizoniPhone和iOS設備的呼叫過濾器應用程序,該應用程序允許不良演員獲得併查看呼叫歷史記錄日誌Verizon用戶。

當考慮該錯誤允許任何具有技術知識的人訪問任何任何問題時Verizon電話號碼 - 無需闖入電話,猜測密碼,甚至提醒受害者。

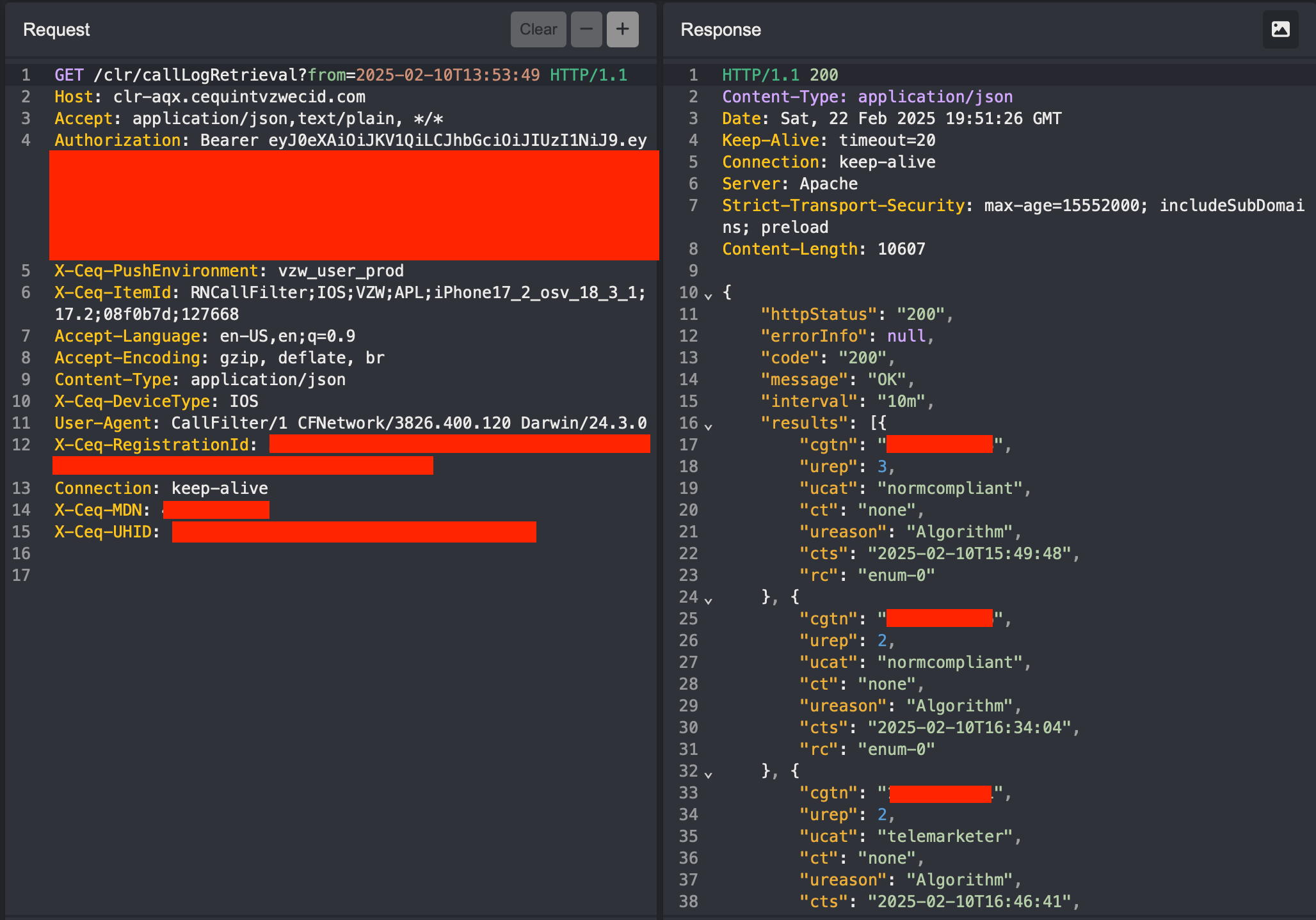

問題的核心是應用程序如何要求和接收到呼叫日誌數據的漏洞。當用戶打開應用程序以查看最近的電話時,它將向遠程服務器發送請求,並識別用戶的電話號碼並要求匹配記錄。這應該受到嚴格的限制,因此只有登錄到應用程序的人才能看到自己的數據。

脆弱請求的示例。 |圖片來源 - 埃文·康納利(Evan Connelly)

事實證明,該應用程序的後端未能正確驗證該請求是否來自實際帳戶持有人。這意味著一個好奇或惡意的演員可以更改要求其他人的電話號碼並收到他們的呼叫日誌以回報的請求。沒有密碼,沒有許可,只有一個數字和一些專業知識。

需要明確的是,此錯誤沒有暴露短信或完整的對話。但是,即使進入即將來臨的通話歷史也可以揭示。時間戳和頻繁的數字可以描繪出一個人的習慣,聯繫人和下落的詳細圖片。對於記者,活動家,警察或虐待倖存者,這種洩漏可能非常危險。

更重要的是,這個缺陷背後的系統似乎不是直接管理的Verizon,但由一家名為Cequint的鮮為人知的公司,該公司專門從事呼叫者ID技術。這就第三方處理了多少用戶數據以及該數據的真正安全性提出了其他問題。

埃文(Evan)在2025年2月發現並報告了該錯誤。Verizon從那以後解決了問題,但是曝光可能影響了許多用戶,尤其是因為默認情況下呼叫過濾Verizon顧客。這是一個明顯的提醒,即使是檢查誰打電話給您的簡單行為也不應該以您的隱私為代價。

易怒的計算機也報導了故事,聯繫了Verizon承運人的回應確保了Verizon“與第三方應用程序所有者合作解決了修復和補丁”,然後在3月中旬推動。該公司聲稱,“沒有跡象表明該缺陷被利用”和“僅影響iOS設備”,但現在問題已經“解決”。